浏览 2.4k

第1章 前言

https://NGINX.org/en/docs/http/ngx_http_proxy_module.html

第2章 HTTP代理

2.1 HTTP正向代理

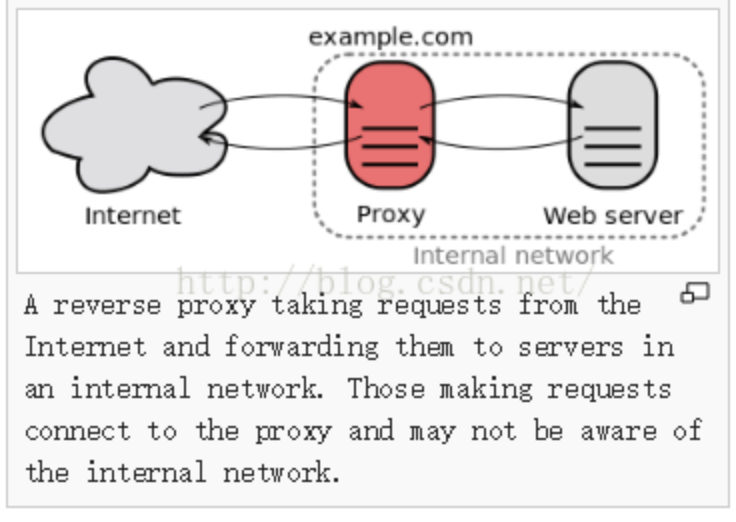

2.2 HTTP反向代理

2.2.1 基本测试

2.2.2 host效验测试

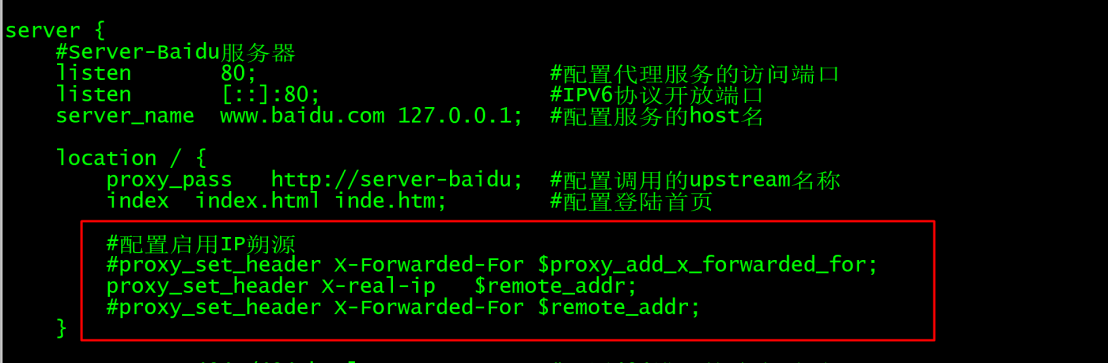

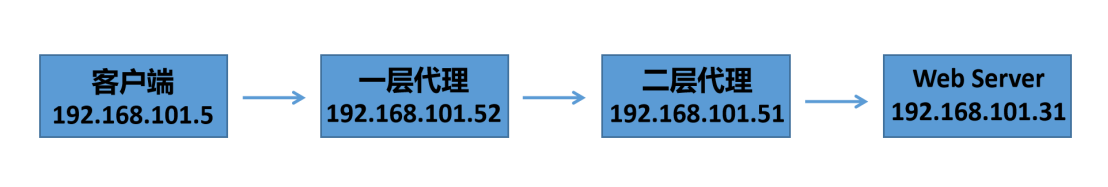

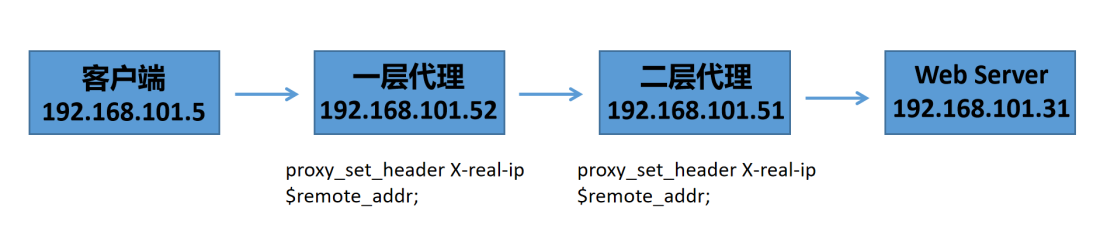

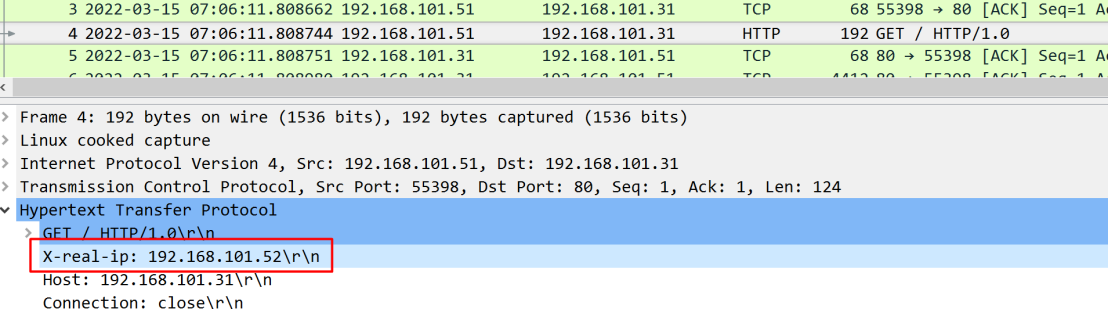

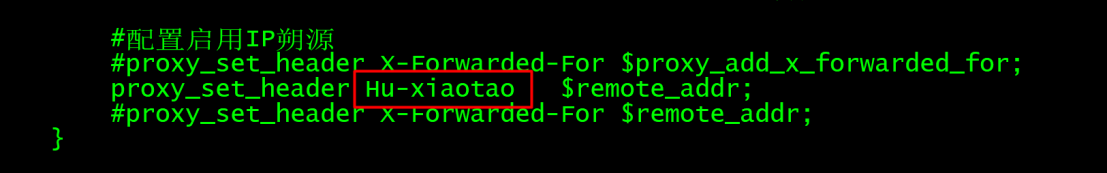

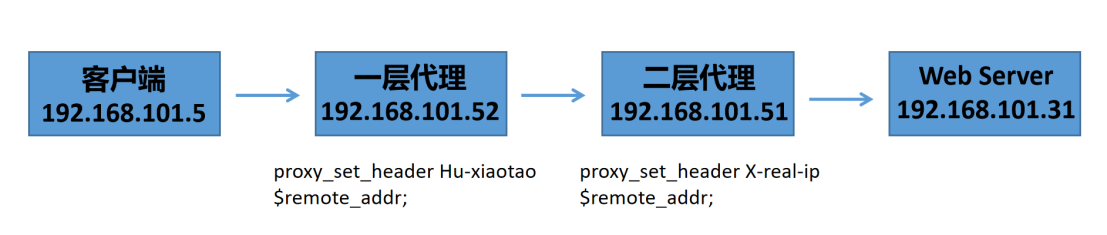

2.2.3 真实IP透传

2.2.3.1 验证验证场景:$remote_addr;

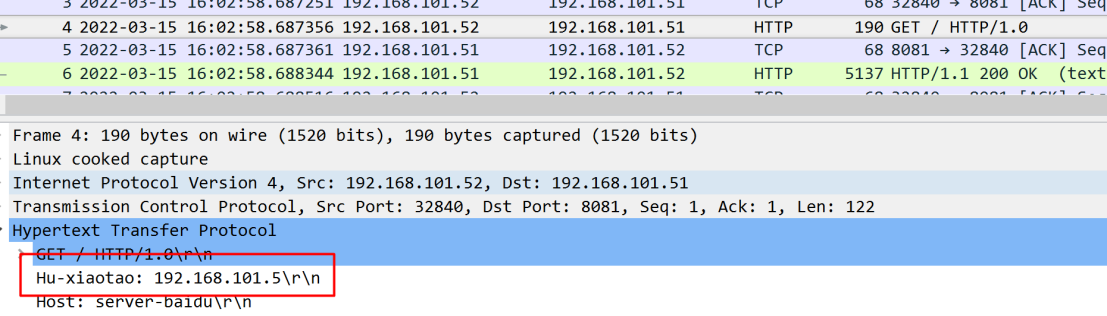

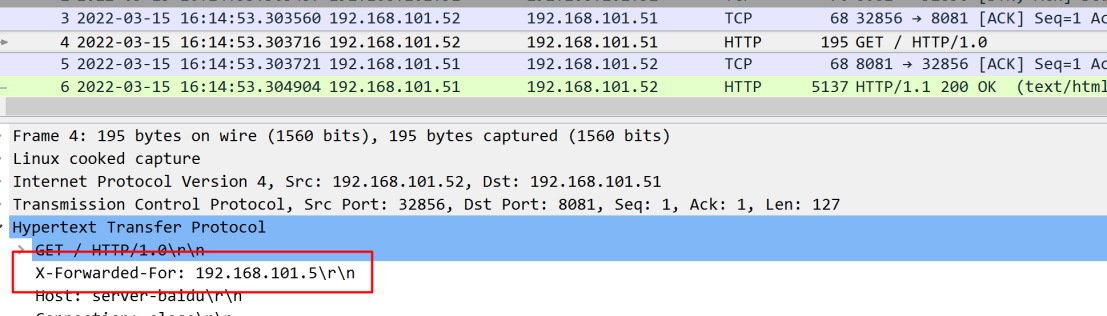

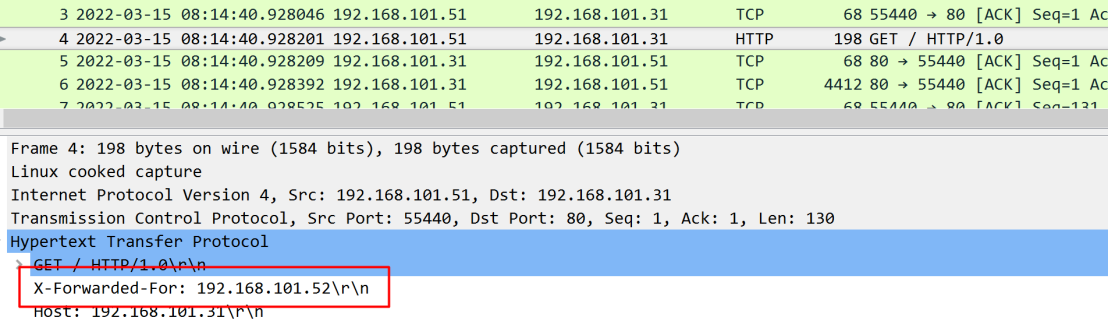

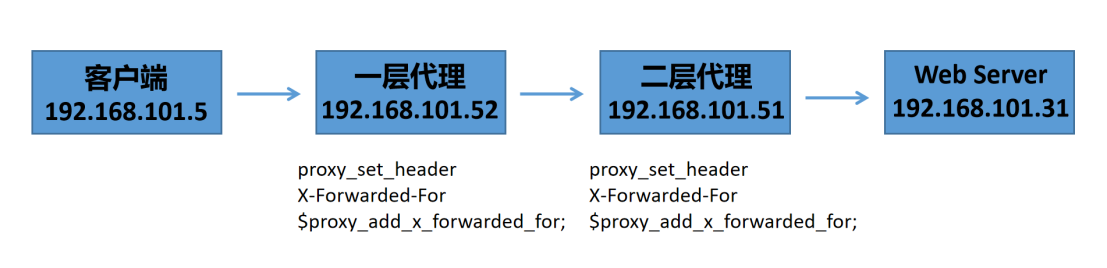

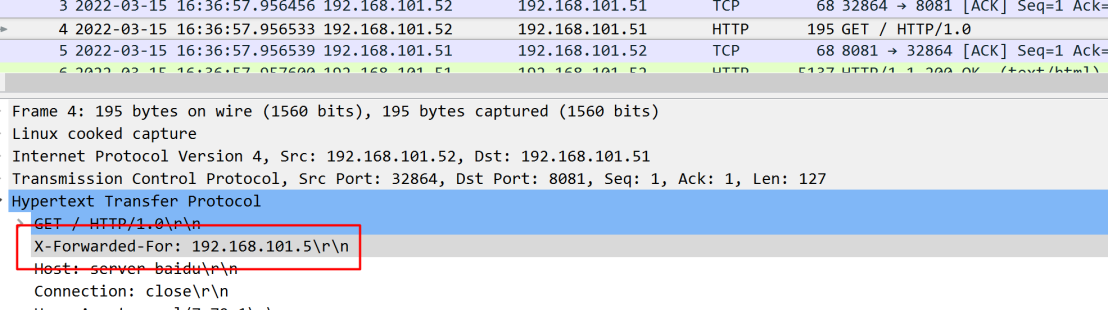

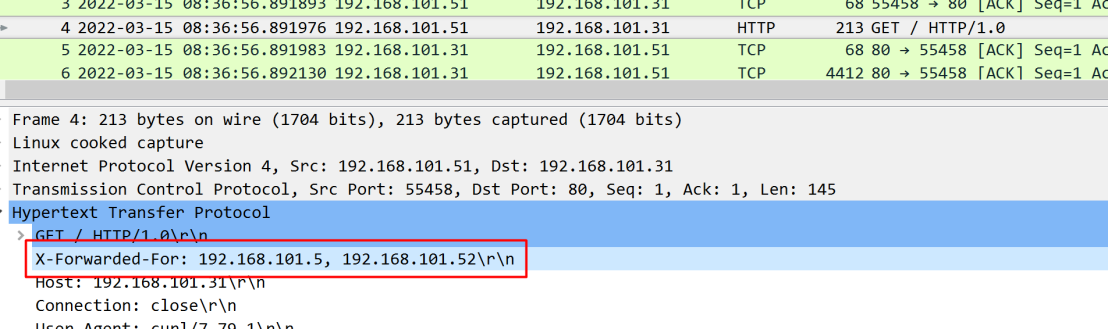

2.2.3.2 验证验证场景二:$proxy_add_x_forwarded_for;

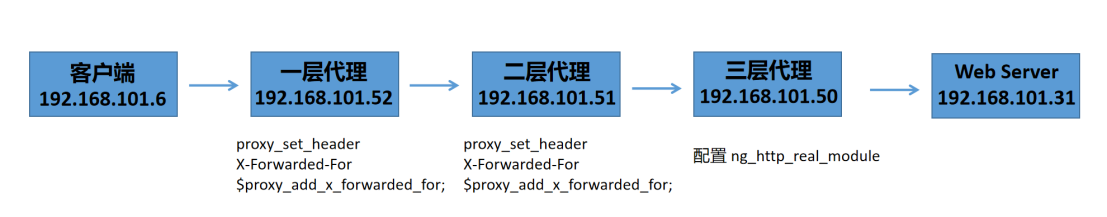

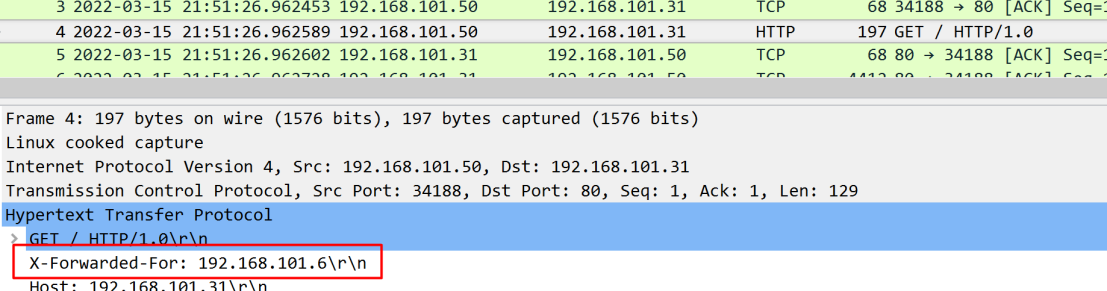

2.2.3.3 验证验证场景三:ng_http_reali_module

第3章 HTTPS代理

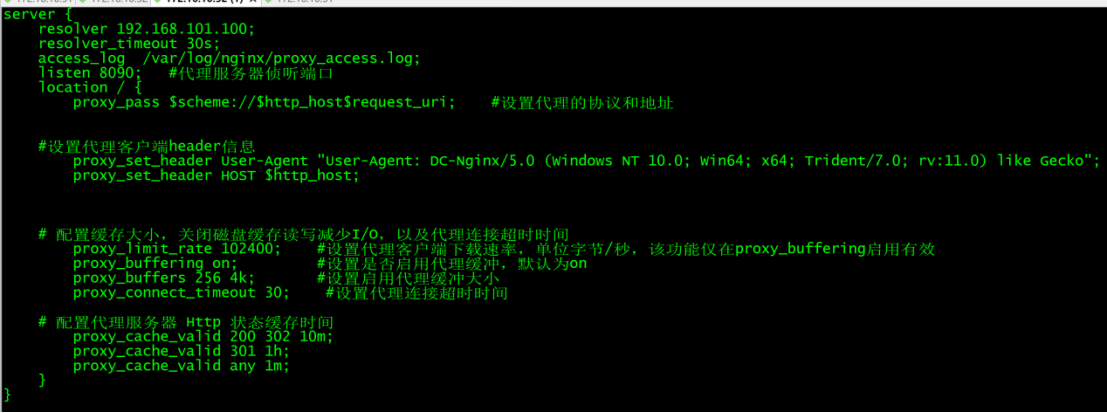

3.1 HTTPS 正向代理

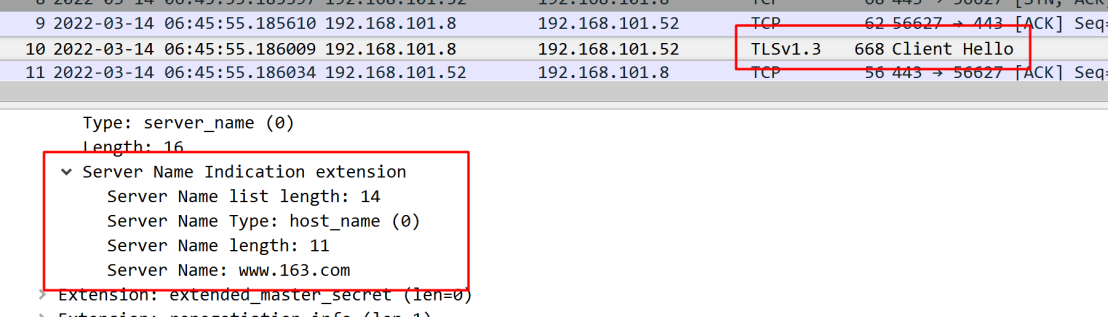

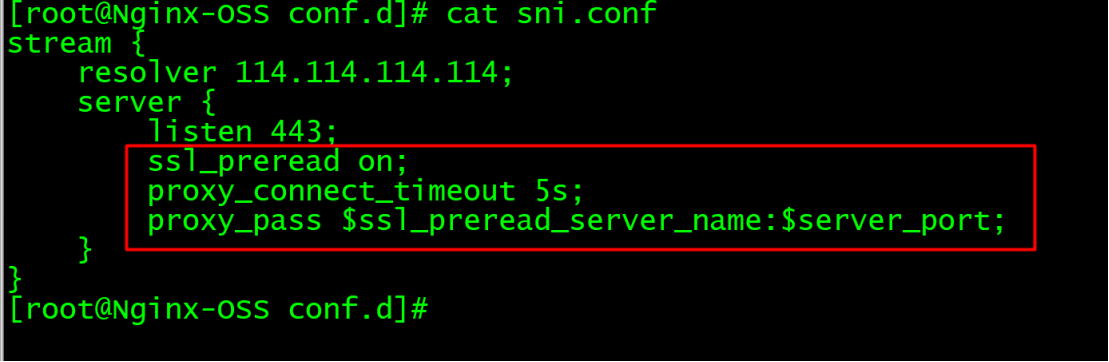

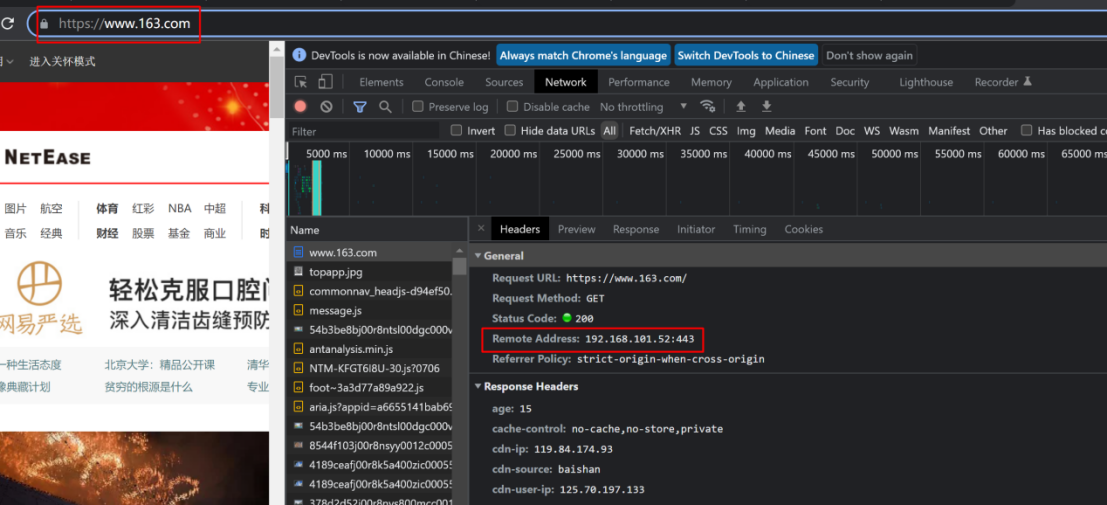

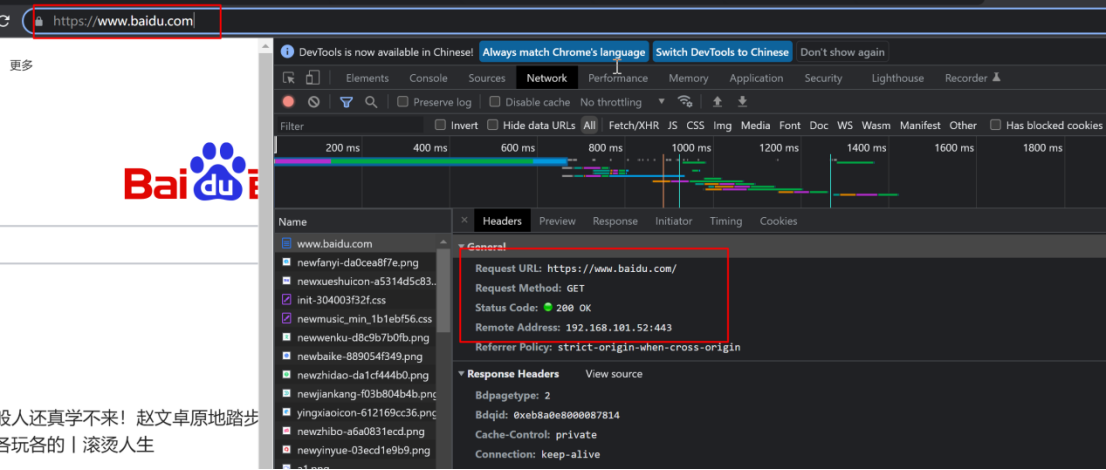

3.1.1 SNI代理

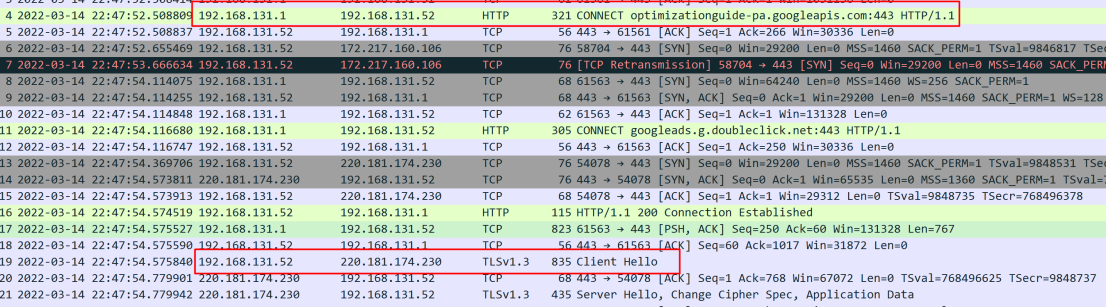

3.1.2 CONNECT代理

1、

2、

3.2 HTTPS反向代理

3.2.1 基本测试

1、

2、

3、

3.2.2 服务器再次加密代理

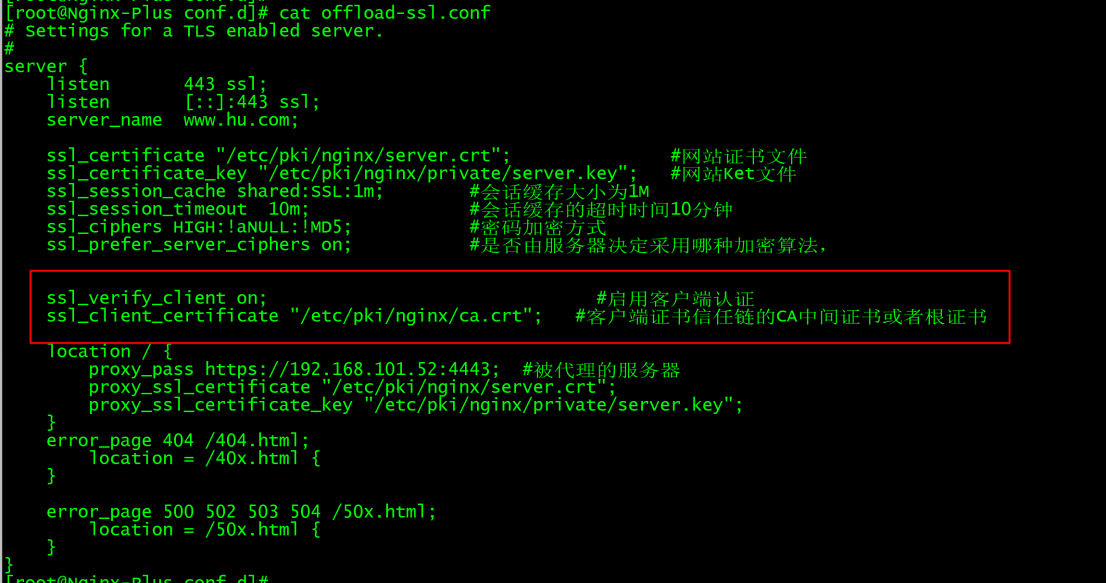

3.2.3 双向认证

我们平时使用的HTTPS代理通常采用单向认证方式,即客户端验证通过服务端返回的信息验证服务器的合法性,双向认证则是客户端需要认证服务端以外,还增加了服务端对客户端的认证。

3.2.4 单IP多域名HTTPS代理

在许多负载均衡上要实现单IP多域名的配置比较麻烦,在NGINX上就特点简单了,新建一个server就可以了,采用server_name区分不同域名。

第4章 TCP/UDP代理

4.1 基本测试

按点赞数排序

按时间排序

微信公众号

微信公众号 加入微信群

加入微信群