浏览 1.7k

原文来自:https://www.nginx.com/blog/nginx-app-protect-1-0-released/

进行数字化转型的公司有明确的业务需求。其中包括改善现代业务应用程序的客户体验,采用敏捷实践以超越市场竞争对手,以及利用市场优势来推动新的收入来源。支持这些工作的是新的应用程序体系结构,这些体系结构可提高开发效率并结合了容器,微服务和API。

对于现代应用程序,敏捷性和上市时间至关重要。安全通常是次要的考虑因素,或者被完全忽略。为什么?传统应用程序的安全控制并不总是能很好地映射到业务需求。例如,通常由SecOps团队配置和操作的那种复杂的Web应用程序防火墙(WAF)通常不太适合由DevOps团队支持特定业务线部署的敏捷应用程序。结果可能是安全性不足或配置错误,上市时间延迟以及不良的用户体验。

推出NGINX App Protect

NGINX App Protect是一种新的应用程序安全解决方案,它将先进的F5 WAF技术的功效与NGINX Plus的敏捷性和性能相结合。该解决方案在NGINX Plus上本地运行,并解决了现代DevOps环境面临的一些最困难的挑战:

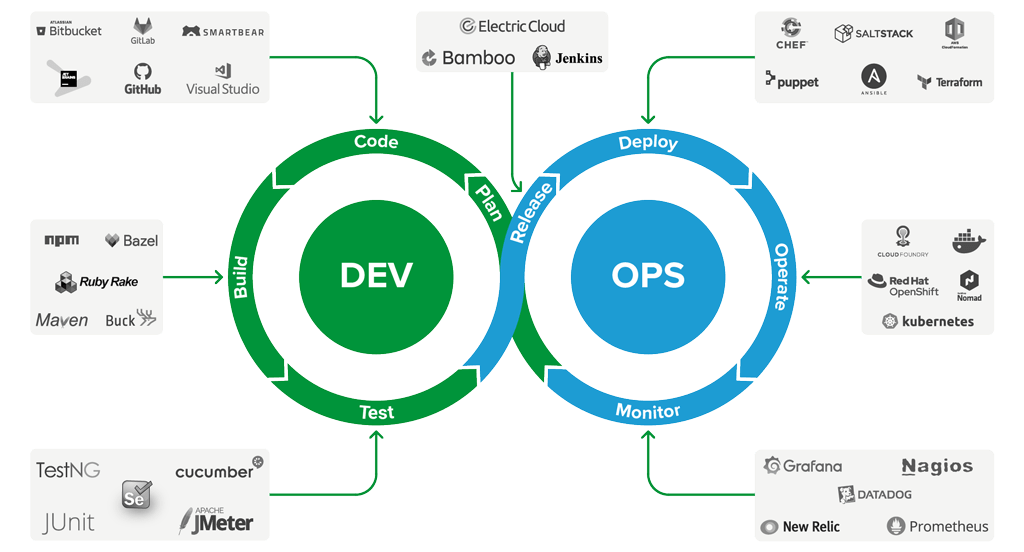

- 将安全控制直接集成到开发自动化管道中

- 为现代和分布式应用程序环境(例如容器和微服务)应用和管理安全性

- 提供适当级别的安全控制,而不会影响发布和上市速度

- 符合安全和法规要求

“我们很高兴能提供另一种产品,证明为什么NGINX和F5 在1月份我们里程碑式的NGINX Controller 3.0里程碑式发布仅仅几个月后就可以更好地结合在一起,”,高级副总裁兼总经理Gus Robertson说。 NGINX的 “我们打算继续加快创新步伐,在继续进行数字化转型的过程中为客户提供越来越多的价值。”

强大的F5应用程序安全性

NGINX App Protect的安全控件直接从F5的高级WAF技术移植而来,提供了由社区支持的解决方案(如ModSecurity)的重大升级。其全面的WAF攻击签名集已经过广泛的现场测试,并证明几乎不会产生误报,因此即使在生产环境中,您也可以放心地以“阻止模式”部署它们。NGINX App Protect可以抵御OWASP十大Web应用程序的安全风险,强制执行协议合规性,防御常见的逃避技术,提供拒绝列表,检查cookie,保护API并使用F5的DataGuard防止敏感数据泄漏。

专为现代应用而打造

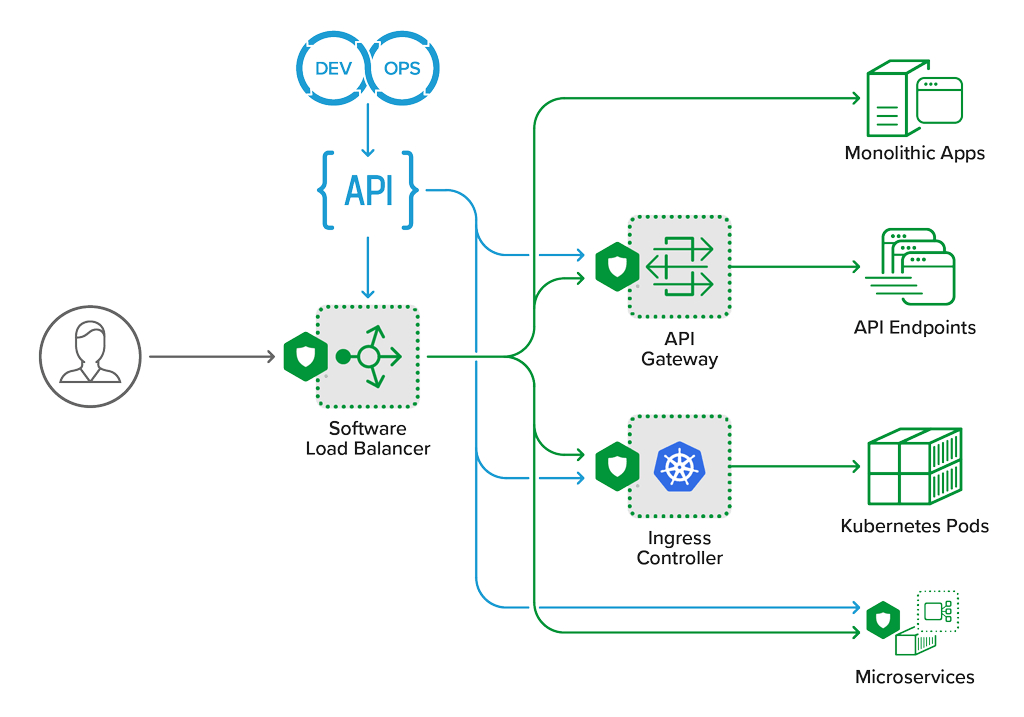

如果无法在应用程序的操作环境中实施,那么强大的安全控制措施将无济于事。NGINX App Protect旨在支持现代应用程序部署拓扑。NGINX Plus的常见部署模式包括:

- 负载均衡器

- API网关

- Kubernetes Pod的入口控制器

- 微服务的按荚代理

毫不妥协的速度

不幸的是,您常常不得不牺牲性能来保证安全,反之亦然。例如,ModSecurity控件涉及对正则表达式的评估,因此您启用的每个附加控件都会直接降低性能-导致许多管理员实施非常少的控件。相比之下,NGINX App Protect控件被编译为字节码,因此无论您强制执行多少攻击签名,都可以快速处理流量。与启用了Core Rules Set v3的ModSecurity实现相比,最终结果是吞吐量和每秒请求数量提高了20倍。

让DevOps专注于创新

SecOps和DevOps之间的关系通常会变得不合时宜,尤其是在安全性要求阻碍发布速度的情况下。静态应用程序安全测试(SAST)和软件组成分析(SCA)是在开发早期发现安全缺陷的出色工具,但是直到将应用程序推入发布门后才发现许多漏洞。将应用程序重新发送到开发中会增加成本并损害生产力–在应用程序仍处于开发流程中时发现缺陷的效率大大提高,无论是涉及调整安全策略还是修复代码。

NGINX App Protect是DevOps友好的,并集成到通用开发管道中。使用NGINX App Protect的声明性配置功能,安全性可以成为DevOps CI / CD自动化的一部分,就像应用程序功能规范的任何其他部分一样经过测试。本质上,安全策略和配置作为从源代码存储库中提取的“代码”使用。SecOps团队创建并维护安全策略,以确保保护业务所需的控制措施已经到位。这不仅有助于保持释放速度,还有助于弥合DevOps和SecOps团队之间的差距。

按点赞数排序

按时间排序

微信公众号

微信公众号 加入微信群

加入微信群