浏览 1.9k

作者:民工哥

原文链接:https://xie.infoq.cn/article/219a1ae8c7e62f3662112e837

今天,我们来聊一聊,在企业实际生产环境中经常遇到的一个情况,升级 Nginx 到新的版本和如何回滚至旧版本。

1、环境介绍

今天准备的两个 nginx 版本如下:

[root@nginx ~]# cd /download/nginx/2、编译安装新旧版本

编译安装 nginx-1.12.2

[root@nginx nginx]# tar zxf nginx-1.12.2.tar.gz 编译安装 nginx-1.14.2

[root@nginx ~]# cd /download/nginx/到这里,两个版本的 nginx 软件已经部署完成。

3、启动旧版本 nginx

[root@nginx ~]# /usr/local/nginx-1.12.2/sbin/nginx -t4、升级到新版本

版本升级其实就是针对二进制文件的升级,过程如下:

[root@nginx ~]# /usr/local/nginx-1.12.2/sbin/nginx -v接下来进行平滑升级操作

[root@nginx ~]# ps -ef|grep nginx这时新的 master 进程已经正常开启,但老的 work 进程也存在,所以我们使用下面的命令,将老的 work 进程发出平滑停止的信号,如下:

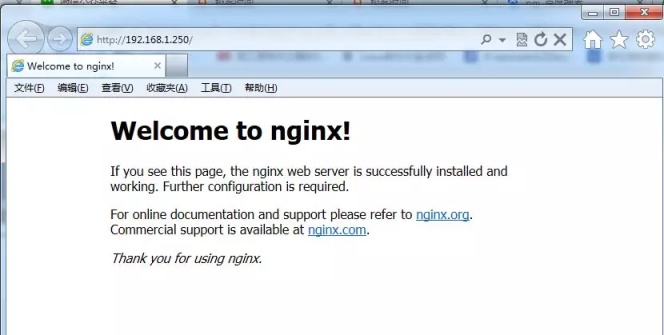

[root@nginx ~]# kill -WINCH 6324此时,老的 work 进程已经停止,接下来我们测试是否能正常访问:

可以正常访问,其实这一平滑升级的动作,对访问用户来说是完全感知不到,所以 nginx 热部署就已经完成了。

[root@nginx ~]# /usr/local/nginx-1.12.2/sbin/nginx -v查看版本也是最新的版本,升级完成。

注:如果在版本升级完成后,没有任何问题,需要关闭老的 master 进程的话,可以使用下面的命令:

kill -QUIT old_master_PID5、版本回滚

对于升级来说,最难的不是升级,而是回滚,因为在实际生产环境回滚的机率是存在,比如:新版本由于某些未知 bug 导致与现有应用不兼容、或出现运行不稳定的情况等等。

所以,对运维工程师来说,故障回滚是重点。

在上面的结果中,我们也能看到老的 master 进程是一直存在,在没有手工关闭前,它是不会自已关闭的,这种设计是有好处的,好处就是为了升级新版本后,如果出现问题能及时快速的回滚到上一个稳定版本。

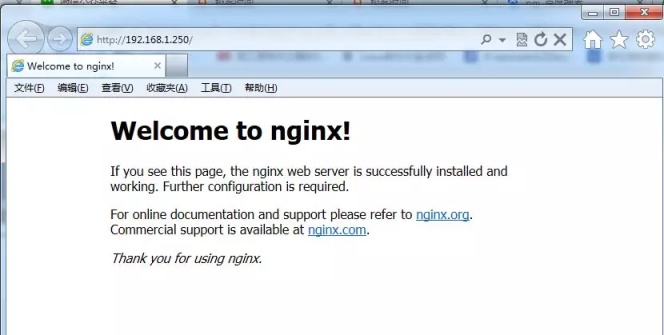

[root@nginx ~]# ps -ef|grep nginx从上面的结果发现,已经平滑的回滚的上一个版本,接下来测试是否能正常访问:

一样可以正常访问,所以,这个回滚的操作对用户来说也是不可感知的。

按点赞数排序

按时间排序

微信公众号

微信公众号 加入微信群

加入微信群